El correo electrónico, es uno de los servicios más utilizados por los usuarios de computadores en todo el mundo. Esta herramienta, nos permite estar comunicados con contactos que se encuentran en lugares remotos, casi instantáneamente.

Es por esta razón, que es de vital importancia contar con un eficiente servidor de correos, sobre todo si estos correos pertenecen a una empresa o a una institución de cualquier tipo, así como conocer su funcionamiento. En esta nota, veremos cómo funcionan estas aplicaciones.

Servidor de correo

Un servidor de correo es una aplicación informática que tiene como objetivo, enviar, recibir y gestionar mensajes a través de las redes de transmisión de datos existentes, con el fin de que los usuarios puedan mantenerse comunicados con una velocidad muy superior a la que ofrecen otros medios de envío de documentos.

Los servidores de correo trabajan como una agencia de correo postal, sólo que no envían paquetes, sino, datos digitales e información electrónica, la cual llega a su destino de forma casi inmediata.

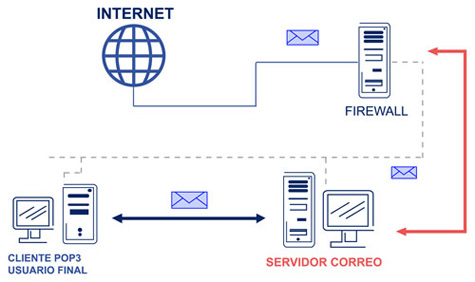

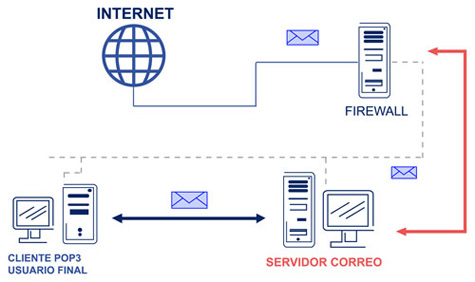

Figura 2: Esquema del funcionamiento de un web server

Figura 2: Esquema del funcionamiento de un web server

Figura 2: Esquema del funcionamiento de un web server

MTA

Una de las funciones más comunes que realizan los servidores de correo, es la transferencia de archivos. Para realizar esta tarea, los servidores de correo utilizan los Agentes de Transferencia de Correo o MTA, por sus siglas en inglés. Estos programas tienen la función de realizar la transferencia de datos de un ordenador a otro, de manera eficiente.

El MTA se encarga de recibir y enviar los correos, lo que logra que nuestro Mail Server funcione correctamente. Los principales MTA existentes son: Sendmail, Exim, Postfix, qmail, Lotus Notes, Microsoft Exchange Server, entre otros.

Figura 3: Funcionamiento de un web server

Funcionamiento

El funcionamiento de los servidores de correo, se puede simplificar en cinco pasos principales:

- Primeramente, el usuario crea un e-mail con cualquier aplicación diseñada para este propósito, como puede ser Outlook Express, Mozilla Thunderbird, etc.

- Una vez creado el e-mail, es enviado a una especie de almacén, esperando que el programa servidor de correo procese la solicitud de envío de correo electrónico.

- Seguidamente, el MTA se encarga de realizar la petición de envío al ordenador o dirección de correo de destino, para proceder a enviar el e-mail.

- Una vez validada la recepción del correo electrónico, por parte del servidor de correo local del usuario que recibirá el e-mail, el correo es depositado en el buzón del destinatario.

- El cliente de correo del usuario remitente recupera el archivo del almacén y lo aloja en la bandeja de salida.

Seguro o inseguro

Si tiene en cuenta el proceso, hay por lo menos una copia del correo en el servidor de envío y otra copia en el servidor de recepción.

Las políticas de funcionamiento de cada servidor, con o sin aviso a los usuarios remitente y/o destinatario, podrían:

1.- No recibir correos de acuerdo a algún parámetro.

2.- Destruir las copias de los correos, por ejemplo al trasferirlos satisfactoriamente.

3.- Copiar los correos a algún otro registro o archivo.

4.- Enviar una o más copias a otros destinatarios.

5.- No destruir nunca los correos almacenados.

Es de suma importancia considerar qué entidad, institución y funcionario son los responsables de administrar finalmente los servidores de correo que usamos. Los correos pueden en muchos casos ser fuente de invasión a la privacidad.